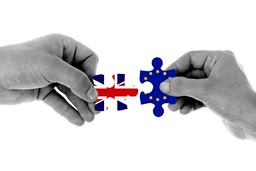

Decisión de adecuación para la transferencia de datos personales entre UK y la UE

La transferencia de datos a Estados fuera de la Unión Europea tienen una gran complejidad desde el punto de vista operativo y documental. Con la salida de Reino Unido (UK) de la Unión, vivimos momentos de incertidumbre sobre la forma en que se legitimaría dichas transferencias. Este artículo pretende acercar al lector al proceso, contenido […]

¿Agilidad o planificar?

Qué no nos engañen: no existe esta falsa dicotomía. Es un mito común que cuando empiezas a trabajar con equipos y organizaciones haya resistencia al cambio, a la Agilidad, relacionado con este tema. Frases como “la directiva quiere Agilidad para poder cambiar cada día de opinión sin planificar” o “la agilidad es trabajar sin planificación” […]

Máster en Ciberseguridad en la Universidad de Córdoba

Desde hace ya varios años, los que nos dedicamos a la ciberseguridad y somos de Córdoba, demandábamos un Máster en Ciberseguridad en la Universidad de nuestra ciudad. Según varios informes, la demanda de perfiles de analista de seguridad ha aumentado un 278% en el último año, seguida por los puestos de ingeniero de seguridad e […]

Gestión de Activos. La asignatura pendiente en los Departamentos TI

La gestión de los activos es una de las asignaturas pendientes en los departamentos de TI. Nos preocupamos mucho de proyectos, implementaciones, herramientas de desarrollo de negocio, pero no prestamos el suficiente interés a la gestión de los activos. Esta labor, debería ser el fundamento básico por el que empezar, ya que es el principal […]

TIP&TRICK 5/7 Digitalizar la cadena de valor para ser sostenibles

Cuando en las normas ISO nos referimos a los procesos Operativos, nos estamos refiriendo a los principales procesos de la cadena de valor de nuestras compañías. Según Michael Porter en su obra, Competitive Advantage: Creating and Sustaining Superior Performance (1985), podríamos identificar estos procesos acorde al siguiente esquema (fijaros en las «actividades primarias») Actividades primarias o «Procesos Operativos» […]

CAU EXITOSO, ¿Realidad o leyenda?

En cualquier organización, el Centro de Atención a Usuarios (CAU) debería ser considerada una de las funciones principales, teniendo en cuenta que es la ventana que estamos abriendo a nuestros usuarios. Un alto porcentaje de la opinión del usuario/cliente sobre nuestra organización, dependerá de la experiencia de usuario en la relación con el CAU, entonces, […]

Aplicando la minería de procesos

Si bien la minería de procesos lleva años con nosotros, es una desconocida para muchas organizaciones. Es un claro ejemplo del reciclaje continuo al que nos enfrentamos los profesionales TIC, en el que ya no es suficiente modelar tus procesos siguiendo buenas prácticas y herramientas BPM, sino que hay que complementarlos con el análisis de […]

El talento atrae al talento

Málaga se ha convertido en un polo de atracción de grandes compañías digitales para ubicar parte de sus líneas de negocio. La ciudad se esta convirtiendo en un imán para las grandes empresas tecnológicas a nivel mundial. Y es que este año, ha sido un buen año de propuestas de vanguardia para la ciudad. A […]

XDR: mejorando nuestra capacidad de detección y respuesta

Que los ciberataques están evolucionando y son cada vez más sofisticados y complejos de detectar, es algo evidente, sólo hace falta ver las noticias que aparecen en los medios especializados para darse cuenta de que los ciberdelincuentes no cesan en su empeño de conseguir sus objetivos y para ello refinan sus técnicas y sus procesos […]

SC40: The Uncoding Education, conexión Agile

Toda travesía por el desierto tiene su final y, sin duda, para SC40 el cambio de modelo de gestión de los comités técnicos de UNE ha supuesto una dura singladura. La migración hacia un Subcomité autofinanciado mayoritariamente en base a las aportaciones de las empresas y de un restringido número de vocales individuales, partiendo desde […]