Ivanti presentó el Ransomware Report del 3º trimestre del 2022 revelando que este delito informático aumentó un 466% desde 2019, y que está empezando a ser utilizado como precursor de la guerra física. El informe desvela también que una mayoría de equipos de TI y de ciberseguridad no disponen de una visión global de todas las vulnerabilidades de su organización, ni tampoco de un contexto de amenaza suficiente en torno a las que representan un mayor riesgo

Ivanti, el proveedor de la plataforma de automatización Ivanti Neurons, que descubre, gestiona, seguriza y da servicio a los activos de TI desde la nube hasta el dispositivo, ha anunciado los resultados del informe Ransomware Report del 3º trimestre del 2022, realizado en colaboración con Cyber Security Works, una autoridad en numeración certificada (CNA) y Cyware, el proveedor líder de Cyber Fusion, SOAR de última generación y soluciones de inteligencia de amenazas.

Ivanti, el proveedor de la plataforma de automatización Ivanti Neurons, que descubre, gestiona, seguriza y da servicio a los activos de TI desde la nube hasta el dispositivo, ha anunciado los resultados del informe Ransomware Report del 3º trimestre del 2022, realizado en colaboración con Cyber Security Works, una autoridad en numeración certificada (CNA) y Cyware, el proveedor líder de Cyber Fusion, SOAR de última generación y soluciones de inteligencia de amenazas.

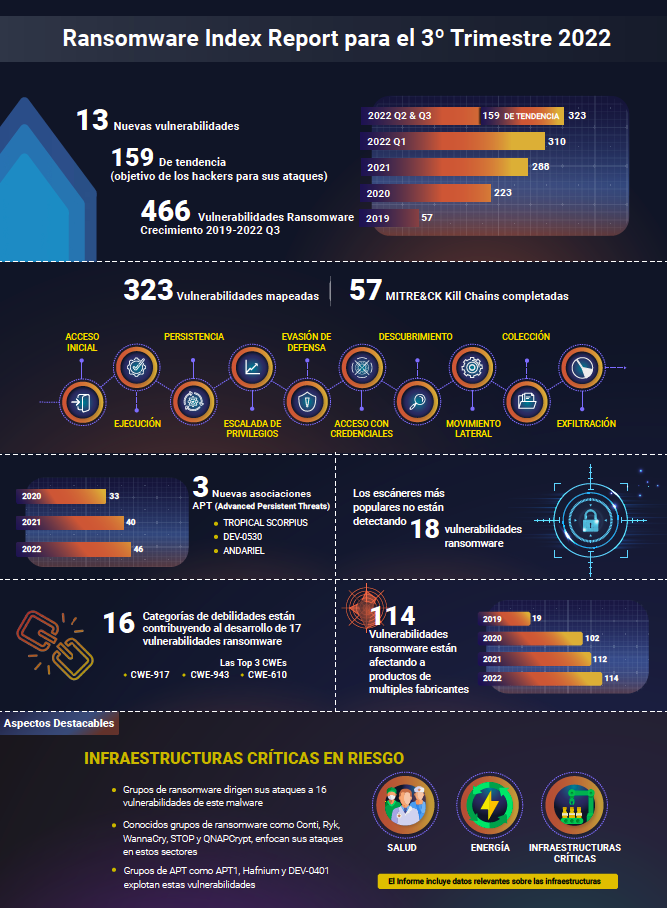

El informe ha revelado que el ransomware aumentó un 466 % desde 2019 (se multiplicó por más de 4) y que cada vez se utiliza más como precursor de la guerra física, como se ha puesto de manifiesto en el conflicto de Rusia en Ucrania y en la ciberguerra de Irán y Albania.

Los grupos de ransomware siguen creciendo en volumen y sofisticación, con 35 vulnerabilidades asociadas a este tipo de malware en los tres primeros trimestres de 2022, y 159 explotaciones activas. Para complicar más las cosas, la escasez de datos y el contexto actual de las amenazas está dificultando que las organizaciones parcheen eficazmente sus sistemas informáticos y mitiguen la exposición a la vulnerabilidad.

El informe identificó 10 nuevas familias de ransomware (Black Basta, Hive, BianLian, BlueSky, Play, Deadbolt, H0lyGh0st, Lorenz, Maui y NamPoHyu), lo que representa un total de 170. Con 101 CVEs (Common Vulnerabilities and Exposures, por su siglas en iglés) para el phishing, los atacantes de ransomware confían cada vez más en las técnicas de spear phishing o estafa dirigida a personas, empresas o entidades específicas. Pegasus es un claro ejemplo, en el que bastó un simple mensaje, típico de una ciberestafa, para crear un acceso inicial de backdoor que, unido a las vulnerabilidades del iPhone, provocó la infiltración y la exposición de numerosas personalidades en todo el mundo.

El ransomware necesita de la interacción humana, y es un mito pensar que el phishing es el único vector de ataque.

Para conocer con exactitud las tácticas, técnicas y procedimientos que pueden utilizarse para comprometer a una organización, en el marco MITRE ATT&CK se analizaron y mapearon 323 vulnerabilidades de ransomware. El resultado fue que 57 de ellas provocaron una toma de control completa del sistema, desde el acceso inicial a la exfiltración.

El estudio desveló también la existencia de dos nuevas vulnerabilidades de ransomware (CVE-2021-40539 y CVE-2022-26134), ambas explotadas por prolíficas familias de este malware como AvosLocker y Cerber, bien sea antes o el mismo día en que fueron incorporadas a la Base Nacional de Vulnerabilidades (NVD) de Estados Unidos. La investigación incide en que si las organizaciones confían únicamente en la información de la NVD para parchear sus vulnerabilidades, serán susceptibles de sufrir ataques.

Srinivas Mukkamala, director de Producto de Ivanti, afirmó que:

«Los equipos de TI y de ciberseguridad deben adoptar urgentemente una estrategia basada en el riesgo para la gestión de las vulnerabilidades, con el fin de defenderse mejor contra el ransomware y otras amenazas. Esto pasa por la utilización de tecnologías de automatización, que pueden correlacionar datos de diversas fuentes (es decir, escáneres de red, bases de datos de vulnerabilidad internas y externas, y pruebas de penetración), medir el riesgo, proporcionar alertas tempranas, predecir los ataques y priorizar las actividades de remediación. Las organizaciones que continúen confiando en prácticas tradicionales de gestión de vulnerabilidades, como aprovechar únicamente el NVD y otras bases de datos públicas para priorizar y parchear vulnerabilidades, seguirán corriendo un alto riesgo de ataque cibernético.»

El hecho de que los escáneres más conocidos no detecten la totalidad de las vulnerabilidades, es un claro ejemplo de que su gestión debe evolucionar e ir más allá de las prácticas tradicionales. El informe destaca que 18 vulnerabilidades relacionadas con el ransomware no son detectadas por los escáneres más populares.

Aaron Sandeen, director general de Cyber Security Works, lamentó que:

«Produce terror pensar que los escáneres no identifican todas las vulnerabilidades expuestas. Las organizaciones necesitan adoptar una solución de gestión de la superficie de ataque, capaz de descubrir las exposiciones en todos los activos de la organización.»

El informe analizó también el impacto del ransomware en las infraestructuras críticas, resultando la sanidad, la energía y la fabricación crítica los tres sectores más afectados. Y reveló que el 47,4 % de las vulnerabilidades del ransomware afectan a los sistemas sanitarios, el 31,6 % a los sistemas energéticos y el 21,1 % a la fabricación crítica.

Anuj Goel, cofundador y CEO de Cyware, explicó que:

«Aunque las estrategias de recuperación tras un incidente han ido mejorando con el tiempo, el viejo dicho de que ‘más vale prevenir que curar’ sigue siendo válido. Para analizar correctamente el contexto de la amenaza y priorizar eficazmente las acciones de mitigación proactiva, la inteligencia de vulnerabilidad debe llevarse a cabo a través de la orquestación resistente de los procesos de seguridad, con el fin de garantizar la integridad de los activos vulnerables.»

El estudio incluye también información sobre las tendencias actuales y futuras del ransomware. Por ejemplo:

• Que el malware con capacidades multiplataforma es cada vez más demandado, debido a que los operadores de ransomware podían fácilmente dirigirse a varios sistemas operativos a través de una única base de código.

• Que el malware con capacidades multiplataforma es cada vez más demandado, debido a que los operadores de ransomware podían fácilmente dirigirse a varios sistemas operativos a través de una única base de código.

• Además, identifica un número importante de ataques a terceros, proveedores de soluciones de seguridad y librerías de código de software, lo que supone un inmenso número de posibles víctimas.

• De cara al futuro, y a medida que desaparecen destacados grupos como Conti y DarkSide, las organizaciones serán testigos del surgimiento de nuevas bandas de ransomware, que probablemente reutilizarán o modificarán el código fuente y los métodos de explotación adoptados por los grupos de ransomware desaparecidos.

El Informe se basa en datos recogidos de diversas fuentes, incluyendo información propia de Ivanti y CSW, bases de datos e investigaciones sobre amenazas y equipos de pruebas de penetración.

👉 Puedes descargarte el informe: Spotlight Report – Index Update Q2 – Q3 – latest – compressed.pdf

Más información sobre nuestro Patrocinador Anual IVANTI.

Referencias citadas en el texto:

• Cyber Security Works, una autoridad en numeración certificada (CNA).

• Cyware, el proveedor líder de Cyber Fusion, SOAR de última generación y soluciones de inteligencia de amenazas.

• El marco MITRE ATT&CK analizan y mapean vulnerabilidades de ransomware.

• NIST: Base Nacional de Vulnerabilidades (NVD) de Estados Unidos.

Leave a Reply

You must be logged in to post a comment.