IoT integra dispositivos inteligentes heterogéneos en una red de integridad. La ciberseguridad de IoT es un mecanismo para la mejora estratégica de IoT y abarca todos los cambios que conlleva, para garantizar la seguridad de todo el entorno.

IoT integra dispositivos inteligentes heterogéneos en una red de integridad. La ciberseguridad de IoT es un mecanismo para la mejora estratégica de IoT y abarca todos los cambios que conlleva, para garantizar la seguridad de todo el entorno.

Arquitectura de ciberseguridad de IoT

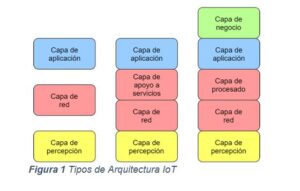

En la Figura 1, se enumeran las arquitecturas populares de ciberseguridad de IoT desde diferentes perspectivas.

1) arquitectura básica de tres capas;

2) arquitectura derivada de cuatro capas; y

3) arquitectura detallada de cinco capas (véase la Figura 2).

Una arquitectura de IoT fue propuesta por [2] que incluye tres capas fundamentales:

- la capa de aplicación

- la capa de red

- la capa de percepción

Desde una perspectiva orientada a los servicios, [1] dividió todo el Marco en cuatro capas, basadas en la arquitectura orientada a los servicios (SOA):

- la capa de percepción

- la capa de red

- la capa de servicio

- la capa de interfaz

El diseño arquitectónico de la ciberseguridad basada en IoT se ocupa de los protocolos de arquitectura, las redes y comunicaciones inalámbricas, los principios y las funcionalidades, los dispositivos heterogéneos y ubicuos, la autenticación, las tecnologías ligeras, etc. Desde el punto de vista tecnológico, el diseño de la arquitectura requiere accesibilidad, integridad, disponibilidad, escalabilidad, confidencialidad e interoperabilidad entre dispositivos inteligentes heterogéneos. Desde el punto de vista de las limitaciones de hardware/software, el diseño de la arquitectura debería utilizarse juntamente con la informática y la energía, la memoria, el embalaje a prueba de manipulaciones, el software incorporado y los parches dinámicos. Dado que la ciberseguridad puede cambiar o puede necesitar una interacción en tiempo real dentro del entorno relacionado, se necesita una arquitectura adaptable para ayudar a los dispositivos que interactúan dinámicamente con otras cosas en IoT. En cada capa, los dispositivos y servicios de IoT son vulnerables a ataques malintencionados que pueden interrumpir o destruir la red y los servicios de IoT. Desde la perspectiva de la ciberseguridad, en este documento se construye una arquitectura de IoT de cuatro capas (Tabla 2).

Cuatro capas y la ciberseguridad

IoT es una red global, en la que las cosas u objetos pueden ser conectados y operados por dispositivos inteligentes, como etiquetas y lectores de RFID, sensores, actuadores, teléfonos inteligentes, etc. En cada capa, las cosas relacionadas con IoT son susceptibles de ataques de denegación de servicio (DoS), debido a su limitada capacidad de almacenamiento, consumo de energía y capacidad de cálculo.

Un ataque DoS es un intento de negar a los usuarios finales el acceso a los recursos relacionados con IoT (por ejemplo, los recursos de las máquinas o de la red). Los canales de interferencia, el ancho de banda, la memoria, el espacio en disco, el tiempo de procesamiento y la información de configuración fuera de las edades son todos canales potenciales para los ataques de DoS. Un ataque DoS tiene dos tipos: 1) DoS distribuido y 2) DoS ordinario.

- Capa de Percepción: La capa de percepción, que consiste en sensores y redes de datos, puede detectar, recopilar, procesar y transmitir información o datos a toda la red [1]. Existen cuatro grandes problemas de ciberseguridad en esta capa: 1) la fuerza de las señales inalámbricas; 2) la exposición de los nodos sensores en los dispositivos de IoT; 3) la naturaleza dinámica de la topología de IoT; y 4) comunicación, computación y almacenamiento y limitaciones de memoria. Esta capa emplea tres mecanismos populares para proteger la red de IoT: 1) el mecanismo de cifrado ligero; 2) el mecanismo de control de acceso; y 3) el mecanismo de autenticación de los nodos. En la práctica, muchos ataques y delitos, como los ataques de repetición, los ataques de sincronización, los ataques de captura de nodos, los ataques de datos malintencionados y otros, se centran en la confidencialidad de la capa de percepción. Un ataque de repetición se realiza falsificando, alterando o reproduciendo la información de identidad de los dispositivos inteligentes de la red IoT. Un ataque de tiempo es un atacante que roba la clave de cifrado asociada con el tiempo y otra información importante. Un ataque de captura de nodos es cuando un atacante se apodera de los nodos y captura información y datos útiles. Además, el atacante puede enviar datos maliciosos a la capa añadiendo otro nodo a la red. Un ataque de canal lateral se refiere a un ataque a la información de fuga lateral (como el consumo de tiempo, el consumo de energía o la radiación electromagnética, etc.) del dispositivo de cifrado, a través del proceso de funcionamiento del dispositivo. Por ejemplo, Hanney necesita probar su identidad a Jerry para acceder a una cuenta en la web. Jerry solicita su contraseña como prueba de identidad, y es proporcionada por Hanney. Al mismo tiempo, Jack está escuchando a escondidas la conversación y guarda la contraseña. Más tarde, Jack le muestra la contraseña a Jerry como prueba de acceso a la cuenta del sitio web de Hanney.

- Capa de Red: La capa de red cumple la función de enrutamiento y transmisión de datos a diferentes centros y dispositivos de IoT a través de Internet y la red móvil [2]. En esta capa, las plataformas de Cloud Computing, las pasarelas de Internet, la conmutación y los dispositivos de enrutamiento se operan utilizando algunas de las tecnologías más recientes, como Wi-Fi, LTE, Bluetooth, 3G/4G, ZigBee, etc. Las pasarelas de la red sirven de mediador entre los diferentes nodos de IoT mediante la agregación, el filtrado y la transmisión de datos a y desde diferentes sensores. La confidencialidad, la privacidad y la compatibilidad son los principales problemas de ciberseguridad en esta capa. En la red mundial de IoT, la función interactiva puede ser de humano a máquina, de máquina a humano, de humano a humano o de máquina a máquina. La interconexión se realiza mediante mecanismos alámbricos o inalámbricos entre dispositivos inteligentes heterogéneos. Dado que todo está integrado en la red de IoT, los atacantes tienen una buena oportunidad de evidenciar las actividades delictivas. Específicamente, la capa de la red es muy vulnerable a un tipo de ataque llamado » man-in-the middle » (MITM). Los protocolos avanzados y el software/hardware pueden detectar comportamientos o situaciones anormales para mantener segura la IoT. La suplantación, la modificación y la repetición son ataques directos mutuos que tienen como objetivo el intercambio de datos, generan mensajes falsos y falsos, y crean bucles de enrutamiento entre nodos. Un ataque Sybil es un nodo único que puede ser localizado en múltiples lugares al mismo tiempo a través de múltiples identidades. Los ataques Sybil roban información mediante la propagación de malware, reduciendo la integridad y la utilización de recursos dentro de la IoT. Los medios de comunicación social como Facebook y Twitter son vulnerables a los ataques de Sybil. Por ejemplo, un atacante puede contaminar toda la red enviando información de enrutamiento falsa. En Twitter, se pide a un usuario que haga una encuesta antes de permitirle entrar en la falsa página de inicio de sesión de Twitter. A medida que el usuario se conecta, la página falsa puede registrar las credenciales del usuario, mostrar el error de inicio de sesión y redirigir al usuario a la página real de Facebook. Durante esta operación, la información del usuario puede ser robada.

- Capa de Procesado (Middleware Layer): La capa de middleware se basa en el principio de SOA [2]. Es una capa de software entre los niveles de red y de aplicación. En este nivel, la autenticidad, integridad y confidencialidad de todos los datos intercambiados necesita ser operada y administrada. A través de la arquitectura de IoT, el middleware inteligente puede combinar una alta resolución espacio-temporal con la naturaleza ubicua de las redes de sensores y otras cosas identificables para crear mecanismos dinámicos para el mundo físico en el mundo digital/virtual. Un ataque interno malintencionado es el que realizan los atacantes internos modificando y extrayendo deliberadamente datos o información dentro de la red. Un ataque subyacente es un ataque basado en la plataforma como servicio (PaaS). El objetivo de los desarrolladores es mantener la aplicación segura de la IoT y la seguridad de las capas inferiores. Los ataques de relaciones con terceros son causados por componentes de terceros, como los mashups, que aumentan la seguridad de los datos y las redes en la PaaS. Un ataque de virtualización significa que una máquina virtual puede resultar dañada y puede afectar a otras máquinas virtuales. Pueden ocurrir muchos tipos diferentes de ataques. Por ejemplo, supongamos que un » insider» accede ilegalmente a un sistema o una red e investiga la naturaleza del sistema o la red para dirigirse a los puntos vulnerables. Luego, puede ejecutar una estación de trabajo para filtrar o destruir datos o información.

- Capa de Aplicación: De acuerdo con protocolos estandarizados y tecnologías de servicio, la capa de aplicación explora todas las funcionalidades del sistema para los usuarios finales [1].

- En la capa de aplicación, los datos maliciosos se comparten e intercambian entre los dispositivos inteligentes. La forma de proteger la privacidad y la seguridad de los datos y de identificar objetos en función de mecanismos de autenticación no estándar son grandes desafíos para los profesionales y los académicos. Los problemas de seguridad más comunes en esta capa son 1) los permisos de acceso a los datos y la autenticación de la identidad; 2) la protección y la recuperación de los datos; 3) la capacidad de tratar datos en masa; y 4) las vulnerabilidades de los programas informáticos.

- Un ataque de phishing lo realiza un atacante que obtiene información o datos útiles del usuario robando una autorización de autenticación, como las credenciales de acceso o la información de la tarjeta de crédito. El atacante inyecta malware en el sistema a través de virus, gusanos, troyanos y spyware para denegar el servicio, cambiar datos y/o acceder a datos confidenciales. Cuando el usuario monitoriza la puerta de enlace y ejecuta el script Active-X, el sistema se apaga. Los atacantes pueden controlar el acceso y robar datos. En un ataque de acceso no autorizado, un atacante puede fácilmente causar daños al sistema al prohibir el acceso a los servicios relacionados de IoT o al borrar los datos existentes.

Tabla 2 Arquitectura de cuatro capas orientada a la ciberseguridad para IoT

| Capas | Descripción | Tipos de ataque |

| Percepción (Sensing) | detectando objetos y datos.

Enfoque del ataque: confidencialidad |

Ataques de repetición, Ataques de sincronización, Ataques de captura de nodos, Ataques de datos maliciosos, SCA (Side Channel Attack) |

| Redes (Networking) | Redes y transmisión de datos.

Enfoque del ataque: confidencialidad, privacidad y compatibilidad |

Spoofed, altered or replayed routing information, Sybil, Wormholes |

| Procesado (Middleware) | Entrega de datos.

Enfoque del ataque: autenticidad, integridad y confidencialidad |

Malicious insider, infraestructura subyacente, relaciones con terceros, amenaza de virtualización |

| Aplicación (Application) | Solicitud de prestación de servicios.

Enfoque del ataque: privacidad de los datos y autenticación de la identidad |

Ataque de Phishing, Virus, Worms, Trojan Horse y Spyware, Scripts, Acceso No Autorizado |

Literatura y referencias

- D. Xu, W. He, and S. Li, “Internet of Things in industries: A survey,” IEEE Trans. Ind. Informat., vol. 10, no. 4, pp. 2233–2243, Nov. 2014.

- Atzori, A. Iera, and G. Morabito, “The Internet of Things: A survey,” Comput. Netw., vol. 54, no. 15, pp. 2787–2805, 2010.

Team Leader Grupo de Expertos itsm4IOT

Comité de Estándares de itSMF España