A nadie se le escapa que, hoy en día, tener una visión completa de cómo está nuestra organización a nivel de ciberseguridad no es una tarea sencilla. Las amenazas son cada vez más numerosas, más complejas y difíciles de entender cómo funcionan, y por lo tanto, cómo defenderse ante ellas.

A nadie se le escapa que, hoy en día, tener una visión completa de cómo está nuestra organización a nivel de ciberseguridad no es una tarea sencilla. Las amenazas son cada vez más numerosas, más complejas y difíciles de entender cómo funcionan, y por lo tanto, cómo defenderse ante ellas.

No disponer de esa visión completa complica el control que podamos hacer sobre esas amenazas y, por consiguiente, la gestión de riesgos en nuestra organización. Necesitamos tener una visión holística, teniendo diferenciados y separados los dominios o funcionalidades, que nos permita acercarnos al problema y darle solución.

Es importante recordar que para dar respuesta a los riesgos que se han identificado en la organización, y cuyo nivel no es aceptable por la misma, disponemos de diferentes marcos de control y medidas que nos pueden ayudar en esta respuesta. Hay que destacar también, que no todas las medidas son técnicas, también podemos implantar medidas organizativas que nos permitan gestionar el riesgo, como puede ser la elaboración, aprobación y comunicación de una política de seguridad, o la elaboración y aprobación de un procedimiento específico de seguridad, por ejemplo, para el teletrabajo.

Las propias medidas las podemos categorizar también en función de su funcionalidad, es decir, si sirven para proteger, detectar, responder, recuperar, etc. Estas acciones que acabo de nombrar nos van a servir para dar entrada a la aproximación a la ciberseguridad que os quiero plantear con este artículo, para afrontar con el mayor éxito posible nuestra lucha diaria con las amenazas y los incidentes de seguridad.

Afortunadamente, disponemos de diferentes marcos de trabajo que nos ayudan en esta tarea. Lo hacen desde diferentes perspectivas, pero una de las más eficaces y que ayuda a entender mejor el contexto de las amenazas y los incidentes de seguridad, es la que focaliza en las denominadas funciones básicas de la ciberseguridad; Identificación, Protección, Detección, Respuesta y Recuperación. Diamond age

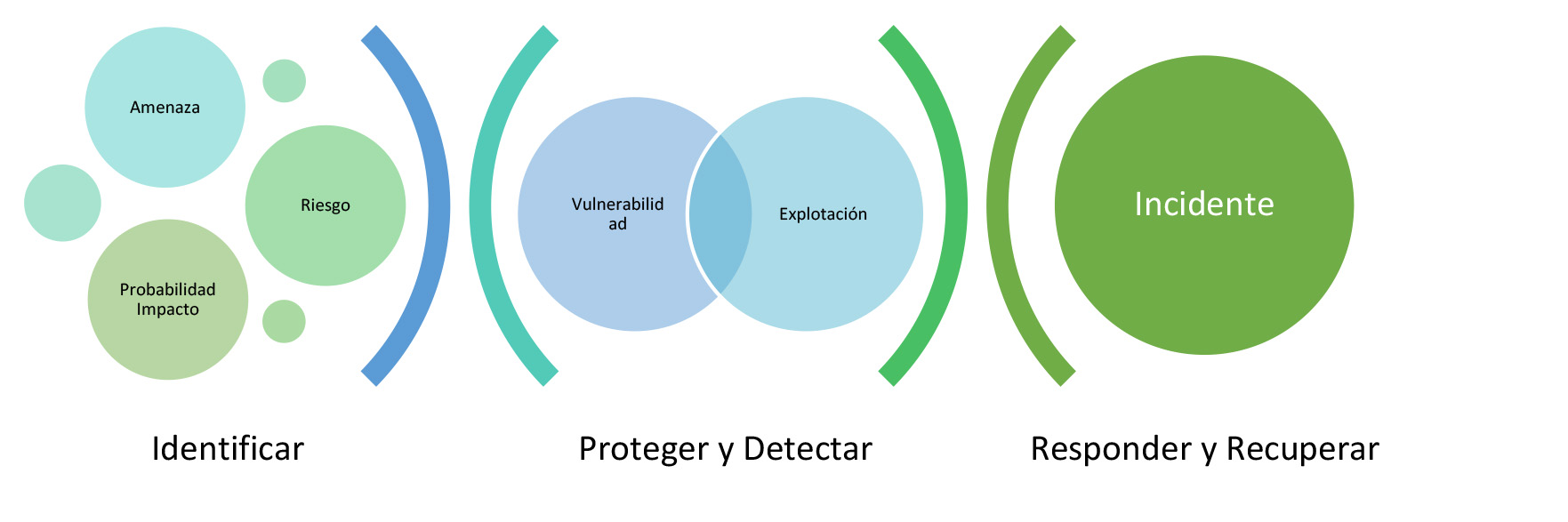

Cada una de estas funciones tiene un objetivo concreto, que podríamos plasmar en una línea del tiempo simulando un ciclo de vida de un incidente de seguridad, desde la evaluación de la probabilidad de que el incidente ocurra (y su posible impacto), hasta las actividades de recuperación tras el incidente. A continuación, entraré en más detalle en cada una de estas funciones.

Identificación: podríamos decir que es la función principal, ya que, si no se realizan bien las tareas de identificación, el resto de las funciones no serán eficaces. Hay que tener en cuenta, que el objetivo principal es identificar las amenazas existentes, evaluar la probabilidad de que se materialicen y el posible impacto, es decir, analizar el riesgo para la organización. Estas tareas se pueden complementar con análisis de vulnerabilidades, que nos ayudará a evaluar la probabilidad de que la amenaza se puede materializar. El resultado de esta identificación será la información de entrada para las siguientes funciones ya que, por ejemplo, nos servirá para saber qué sistemas tenemos que proteger y cómo protegerlos. En esta función, podemos destacar varios conceptos claves: amenaza, probabilidad, impacto, vulnerabilidad y riesgo.

Protección: como su nombre indica, esta función básica consistirá en proteger los activos de la organización tomando como criterio la información obtenida durante la identificación de amenazas y riesgos. Una vez identificados los riesgos, la organización tendrá que implantar las medidas oportunas para dar respuesta a estos riesgos y poder proteger los activos. Por ejemplo, una medida como un antimalware, es un claro ejemplo de una medida de protección.

Detección: no es suficiente con proteger el activo, ya que no podemos garantizar el 100% de eficacia de una medida protección. Recordemos que las amenazas son cada vez más numerosas y complejas de detectar. Por ello, es importante contar con mecanismos de detección de amenazas y ataques. Siguiendo con el ejemplo del antimalware, la propia consola de gestión de los agentes antimalware desplegados en la infraestructura, nos puede servir como mecanismo de detección, ya que nos avisará mediante alertas y notificaciones de posibles amenazas o incidentes de seguridad. Algunos conceptos claves en esta función: amenaza, vulnerabilidad y explotación.

Respuesta: llegados a este punto, damos por hecho que hemos sufrido un incidente de seguridad (o lo estamos sufriendo). Esta función básica intenta recoger todas las actividades que se han de llevar a cabo para dar respuesta a un incidente y recoge una serie de actividades que forman parte del propio ciclo de gestión de incidentes de seguridad (preparación, identificación, contención, mitigación, recuperación y actividades post-incidente).

Recuperación: una vez gestionado el incidente, y haber completado las actividades post-incidente, en función del tipo de incidente y su impacto, será necesario ejecutar una serie de tareas para poder recuperar el sistema afectado y devolverlo a su estado original antes del incidente de seguridad. Por ejemplo, un proceso de restauración de una copia de seguridad del sistema afectado.

A lo largo de estas funciones, hemos identificado diferentes conceptos clave que se pueden integrar perfectamente en cada una de las funciones, ubicándolos en esa teórica línea del tiempo del incidente, como hemos mencionado al principio de este artículo.

Espero que se haya entendido esta aproximación tan utilizada en diferentes marcos de trabajo y la integración de conceptos claves como amenaza, probabilidad, impacto, riesgo, vulnerabilidad, explotación e incidente en estas funciones básicas de la ciberseguridad.

Miguel Ángel Arroyo Moreno

Team Co-Leader del Grupo de Expertos itSM4Seguridad de itSMF España

Leave a Reply

You must be logged in to post a comment.