Introducción

Introducción

El Internet de las Cosas (IoT) se basa en Internet, a través de la tecnología de identificación por radiofrecuencia (RFID), el sistema de posicionamiento global (GPS) y los dispositivos de detección de información, como los sensores infrarrojos y los escáneres láser, cualquier objeto se conecta a Internet de acuerdo con los protocolos técnicos pertinentes, y se lleva a cabo la comunicación de datos y el intercambio de información. Para llevar a cabo la comunicación de datos y el intercambio de información, y finalmente lograr la identificación inteligente, el posicionamiento, el seguimiento, la supervisión y otras funciones. Sin embargo, el riesgo de seguridad de IoT se ha convertido en un cuello de botella que limita el desarrollo de IoT. IoT está tratando con el mundo físico, ya sea la movilidad inteligente, la red inteligente, la atención médica inteligente o la monitorización inteligente de puentes, la supervisión de desastres, una vez que se produce el problema, implicará mucha pérdida de la entidad, que también presenta nuevos desafíos a la aplicación específica de IoT en proyectos industriales.

1. Aplicaciones específicas de IoT industrial

Desde el desarrollo de la tecnología actual y las perspectivas de aplicación, las aplicaciones específicas de IoT industrial se centran principalmente en los siguientes niveles.

a. Gestión de la cadena de suministro de fabricación.

Los proyectos de IoT industrial suelen aplicarse a la adquisición de materias primas de la empresa, la gestión de inventarios, las ventas posteriores y otros aspectos, a través de la tecnología específica de IoT industrial para mejorar y optimizar toda la estructura de gestión de la cadena de suministro, mejorar la eficiencia general, reducir las pérdidas de producción y los costes de gestión.

b. Optimización del proceso de producción.

A través de la aplicación de la tecnología del Internet de las cosas industrial puede optimizar el proceso de prueba de la línea de producción, completar la recopilación en tiempo real de los parámetros de producción y el monitoreo en tiempo real de los equipos de producción, y mejorar el nivel de monitoreo del consumo de material de producción, para lograr el monitoreo inteligente y el control inteligente del proceso de producción, la formación de un diagnóstico inteligente y un mecanismo de toma de decisiones inteligente, para que el nivel de mantenimiento inteligente de las empresas continúe mejorando;.

c. Monitorización y gestión de los equipos del producto.

Monitorización en línea y en tiempo real de los equipos a través de sensores y redes, y provisión de soluciones para el mantenimiento de los equipos y la resolución de problemas.

d. Monitorización medioambiental y gestión de la energía.

La integración del Internet de las Cosas y de los equipos de protección del medio ambiente realiza la supervisión en tiempo real de diversas fuentes de contaminación generadas en el proceso de producción industrial y de los indicadores clave en diversos aspectos del control de la contaminación.

e. Gestión de la producción de seguridad industrial.

Los sensores están integrados y ensamblados en equipos de minería, oleoductos y gasoductos, y equipos de minería, que pueden detectar la información del estado de seguridad del personal, los equipos y las máquinas, y el entorno en el entorno peligroso, y actualizar la plataforma de supervisión de red existente en una plataforma de supervisión de red integral sistemática, abierta y diversificada, realizando la percepción en tiempo real, la identificación precisa, la respuesta rápida y el control eficaz.

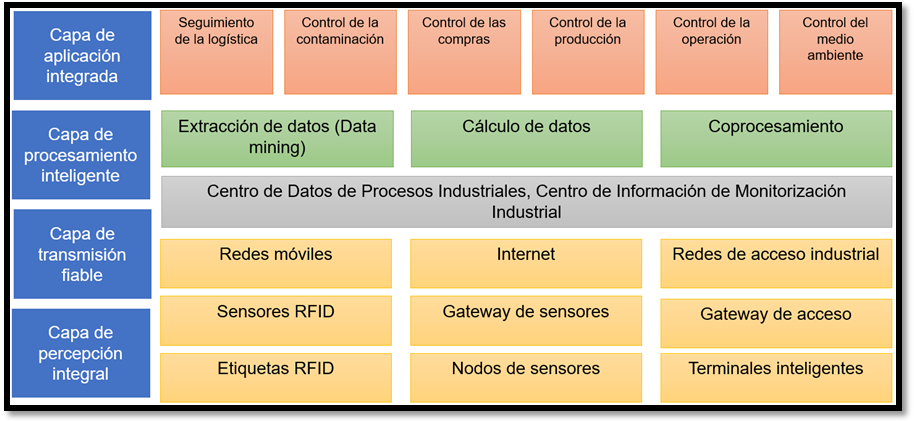

2. Análisis de los riesgos de seguridad del IoT industrial

Las tres características del IoT industrial son la percepción integral, la transmisión fiable y el procesamiento inteligente. El sistema coordina el tiempo de funcionamiento entre los módulos a través de los protocolos de comunicación de la red, a fin de realizar la autopercepción y el juicio, la autorregulación y el control de todo el sistema. Según la estructura y la actividad de cada nivel, el IoT industrial puede dividirse en capa de detección integral, capa de transmisión fiable, capa de procesamiento inteligente y capa de aplicación integral. La arquitectura del IoT industrial se muestra en la Figura 1.

Figura 1. Arquitectura de IoT industrial

1.1 Riesgo de seguridad de la capa de percepción integral

La capa de percepción integral está compuesta por el subsistema de percepción y el subsistema de control, que se encarga principalmente de recopilar la información en bruto del mundo físico a través de chips inteligentes integrados y de transformar el mundo físico de acuerdo con las instrucciones del sistema para realizar la identificación, la percepción, la cooperación y la interacción del mundo físico. Los dispositivos típicos son los de RFID, varios sensores, dispositivos de adquisición de imágenes, unidades de actuación y sistemas de posicionamiento global (GPS). La capa de detección completa es posiblemente la parte más vulnerable del IoT industrial. Su arquitectura se caracteriza por formar ella misma una red de detección local y conectarse a la red externa a través de nodos de pasarela, por lo que esta capa puede verse amenazada tanto internamente por la LAN como externamente a través de los nodos de pasarela. Una vez que los nodos de la capa de detección (nodos ordinarios o nodos pasarela) son atacados por datos de la red (por ejemplo, ataques DDoS); los nodos ordinarios de la capa de detección Una vez que los nodos de la capa de detección (nodos ordinarios o nodos pasarela) son atacados por datos de la red (por ejemplo, ataques Ataque DDoS); los nodos ordinarios de la capa de detección pueden ser bloqueados por atacantes externos, lo que afecta gravemente a la fiabilidad de la capa de detección, y luego lleva a que los nodos ordinarios de la capa de detección sean controlados por atacantes externos y pierdan las claves de los nodos; finalmente, los nodos pasarela de la capa de detección serán completamente controlados por atacantes externos; lo que provoca problemas en la identificación, el reconocimiento, la autenticación y el control del enorme número de nodos de detección conectados al IoT.

1.2 Riesgos de seguridad en la capa de transmisión fiable

La capa de transmisión fiable garantiza la transmisión fiable de los datos sensoriales en redes heterogéneas y equivale a las capas de red y de transmisión de la arquitectura TCP/IP, incluyendo la transmisión e identificación de la información, el almacenamiento de datos, la compresión de datos y la recuperación. Los elementos que componen esta capa incluyen la infraestructura de red, los protocolos de comunicación y los mecanismos de coordinación entre los protocolos de comunicación. La seguridad de la capa de transmisión fiable se centra en la seguridad de la Internet tradicional, las redes móviles, las redes profesionales (como las redes de datos del poder nacional, las redes de radio y televisión, etc.), las plataformas de comunicación triple-play (a través de una arquitectura de red única) y otras redes básicas, que pueden estar sujetas a amenazas de seguridad como: la difusión de datos no deseados (spam, virus, etc.); los ataques de suplantación de identidad, los ataques del hombre en el medio, etc. (presentes en todos los tipos de redes); ataques DDoS (se originan en Internet y pueden extenderse a las redes móviles e inalámbricas); ataques a través de redes heterogéneas (en el caso de la interconexión de Internet, redes móviles, etc.); nuevos tipos de ataques contra las plataformas de comunicación triple-play, etc.

1.3 Riesgos de seguridad de la capa de procesamiento inteligente

La capa de procesamiento inteligente está compuesta por varias plataformas de procesamiento inteligente con diferentes funciones, y la potencia de cálculo de estas plataformas se despliega y organiza en forma de computación en red o computación en la nube. La capa de procesamiento de la plataforma de procesamiento inteligente procesará los datos sensoriales originales en diferentes formatos según la demanda, para realizar el intercambio de datos de los mismos datos sensoriales entre diferentes sistemas de aplicación, y al mismo tiempo tomar decisiones inteligentes según los datos sensoriales y las instrucciones del usuario de la capa de aplicación, regular las reglas preestablecidas dentro del subsistema, y cambiar el estado de funcionamiento del subsistema de control. Los riesgos de seguridad de la capa de procesamiento inteligente incluyen principalmente el procesamiento inteligente incontrolado de datos, la intervención humana ilegal (ataque interno), la pérdida de equipos (especialmente de dispositivos móviles), etc. Los riesgos a los que se enfrenta la introducción de los sistemas de control industrial son: la plataforma inteligente está amenazada por los virus; el bloqueo, la suplantación de identidad, la denegación de servicio, etc. hacen que los comandos de control se retrasen o se distorsionen, lo que hace que el sistema no pueda entrar en un estado estable; la plataforma de control automático está sujeta a (la controlabilidad es uno de los indicadores importantes de la seguridad industrial); la escasa tolerancia a las catástrofes, las consecuencias de las catástrofes no pueden controlarse ni recuperarse eficazmente.

1.4 Riesgos de seguridad de la capa de aplicación integrada

La capa de aplicación integrada proporciona servicios personalizados para los usuarios finales, incluyendo la autentificación de la identidad y la protección de la privacidad, etc. Al mismo tiempo, está orientada a la capa de co-procesamiento, reservando interfaces de interacción persona-ordenador y proporcionando instrucciones de operación al usuario, a través de las cuales éste puede acceder a la red utilizando múltiples terminales, como el terminal de TV, el terminal de PC y el terminal móvil. La capa de aplicación integrada se caracteriza por la diversidad y la incertidumbre. Los diferentes entornos de aplicación del campo industrial tienen diferentes requisitos de seguridad, y las amenazas a las que se enfrentan también están diversificadas: un gran número de terminales, datos masivos, redes heterogéneas y sistemas diversos bajo una variedad de problemas de seguridad diferentes, algunas amenazas de seguridad son difíciles de predecir; el intercambio de datos es una de las características de la capa de aplicación del IoT, pero el intercambio de datos puede traer problemas en la privacidad de los datos, el control de acceso, el seguimiento de la fuga de información, etc. Los diferentes escenarios de aplicación determinarán diferentes requisitos de seguridad, por ejemplo, los problemas de protección de la privacidad surgen en entornos de aplicación especiales.

Team Leader Grupo Expertos itsm4IoT

Comité de Estándares de itSMF España

Leave a Reply

You must be logged in to post a comment.